- automatics.AI

- 22. Aug. 2025

- 9 Min. Lesezeit

Aktualisiert: 26. Aug. 2025

Wie intelligente Automatisierung Ihre unternehmenskritischen Daten schützt

Eine aktuelle SAPinsider-Studie aus 2025 zeigt alarmierend deutlich: 92 % der befragten Unternehmen betrachten ihre SAP-Systeme als mission-critical, dennoch weisen nur 34 % eine ausgereifte Cybersecurity-Posture auf. Diese Diskrepanz zwischen kritischen Geschäftsprozessen und tatsächlichem Sicherheitsniveau macht den dringenden Handlungsbedarf deutlich.

In einer Zeit, in der Cyberangriffe immer raffinierter werden und gleichzeitig die Anforderungen an Compliance und Systemverfügbarkeit steigen, stehen SAP-Basis-Teams unter enormem Druck. Die Studie, die zwischen März und Mai 2025 durchgeführt wurde, umfasste Unternehmen verschiedener Größen und Branchen - von Manufacturing bis zu Financial Services. Die Ergebnisse zeigen eindeutig: Traditionelle, reaktive Sicherheitsansätze reichen nicht mehr aus.

Moderne Automatisierungslösungen wie die automatics SmartSecOps Platform werden damit zum entscheidenden Erfolgsfaktor für eine proaktive SAP-Sicherheitsstrategie.

1. Data Exfiltration - Die neue Nummer eins der Cyberbedrohungen

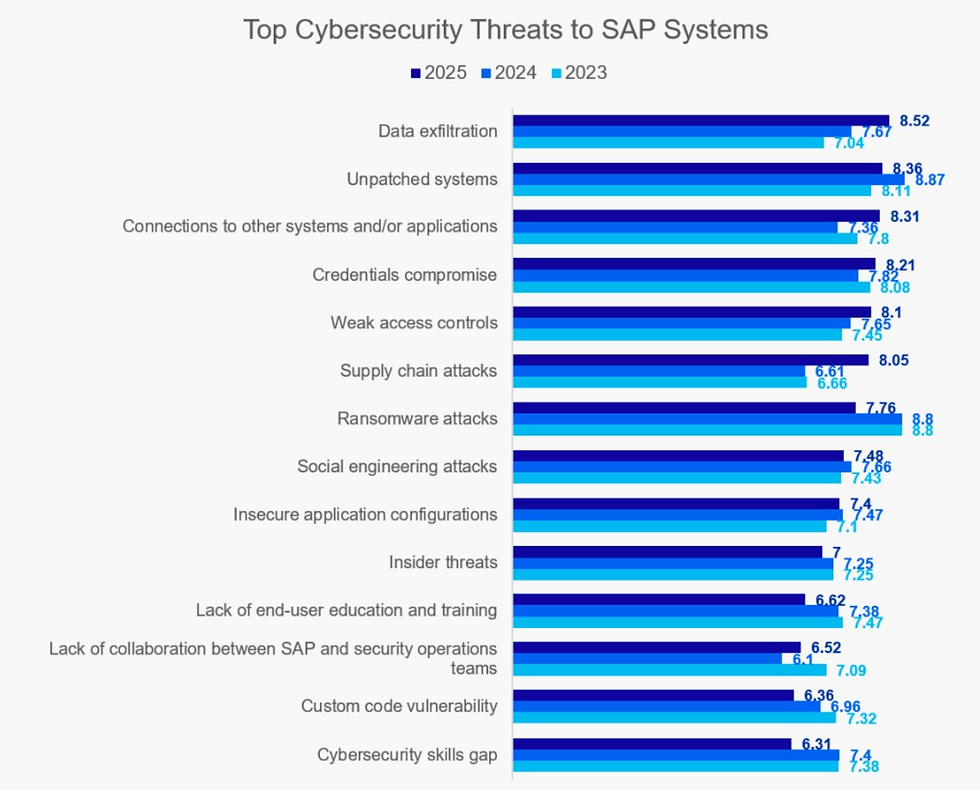

Mit einem Bedrohungsindex von 8,52 von 10 Punkten führt Data Exfiltration erstmals die Liste der größten Cybersecurity-Threats an. Diese dramatische Verschärfung gegenüber dem Vorjahr (7,04 Punkte) spiegelt die Sorge wider, dass Angreifer gezielt auf wertvolle Unternehmensdaten in SAP-Systemen abzielen.

Die Bedrohung hat sich fundamental gewandelt: Moderne Angreifer konzentrieren sich nicht mehr nur auf Systemkompromittierung, sondern auf die präzise Extraktion hochsensibler Geschäftsdaten. SAP-Systeme sind dabei besonders attraktive Ziele, da sie typischerweise die wertvollsten Unternehmensdaten beherbergen: vollständige Kundendatenbanken mit Zahlungsinformationen, detaillierte Finanzberichte, strategische Geschäftspläne, Lieferantendaten und operative Kennzahlen. In hybrid-cloud Umgebungen, wo Daten zwischen verschiedenen Systemen übertragen werden, steigt dieses Risiko.

Die Auswirkungen erfolgreicher Data Exfiltration sind verheerend: Neben direkten finanziellen Verlusten durch Lösegeldforderungen entstehen massive Compliance-Strafen (DSGVO-Bußgelder können bis zu 4% des Jahresumsatzes betragen), Reputationsschäden führen zu Kundenverlust, Geschäftsgeheimnisse gelangen in falsche Hände und können die Wettbewerbsposition nachhaltig schwächen. Besonders dramatisch: Der durchschnittliche globale Schaden durch Datendiebstahl erreichte 2024 einen Rekordwert von 4,88 Millionen USD, mit einem noch drastischeren Anstieg auf 10,22 Millionen USD in den USA im Jahr 2025.

Reality-Check: Aktuelle Bedrohungslage

CVE-2025-31324 Exploitation: 581 SAP NetWeaver Instanzen wurden durch chinesische APT-Gruppen über die kritische Schwachstelle CVE-2025-31324 kompromittiert. Die Schwachstelle hat einen CVSS-Score von 10.0 und ermöglicht es Angreifern, Dateien ohne Authentifizierung hochzuladen.

Ransomware-Angriffe auf SAP: Seit 2021 gab es einen 400%igen Anstieg bei Ransomware-Angriffen, die direkt SAP-basierte Daten kompromittierten. Führende Ransomware-Gruppen wie Conti, Quantum, LockBit, Blackcat, HIVE, REvil und Netwalker waren beteiligt.

Exploit-Preise steigen: Die Preise für Remote Code Execution (RCE) Angriffe auf SAP-Anwendungen stiegen von 2020 bis 2023 um 400%. Exploit-Broker bieten bis zu 50.000 USD für RCE-Exploits gegen SAP NetWeaver-basierte Systeme, mit aktuellen Preisen von bis zu 250.000 USD.

Wie der automatics SecurityHub Data Exfiltration verhindert

Der SecurityHub implementiert kontextbasierte Datenklassifikation direkt in SAP-Anwendungen durch nahtlose Integration mit Microsoft Purview Information Protection. Diese Integration ermöglicht es erstmals, Enterprise-Grade Datenschutz direkt in SAP-Transaktionen zu implementieren - eine Revolution für Unternehmen, die bisher auf separate Lösungen angewiesen waren.

Alle Datenexporte werden automatisch überwacht und mit richtliniengesteuerten Schutzmaßnahmen versehen. Zero-Trust-Prinzipien werden konsequent auf Dokument-, Tabellen- und Transaktionsebene durchgesetzt. Besonders wertvoll: Die Lösung funktioniert sowohl für klassische On-Premise-Umgebungen als auch für moderne Cloud- und Hybrid-Deployments. Sensible Daten bleiben auch nach dem Export geschützt und regulatorische Anforderungen wie DSGVO, DORA oder NIS2 werden automatisch erfüllt.

2. Unpatched Systems - Das permanente Sicherheitsrisiko

Ungepatchte Systeme stellen mit 8,36 Punkten die zweithöchste Bedrohung dar und repräsentieren ein systemisches Problem in der SAP-Landschaft. 35 % der Befragten geben an, dass das zeitnahe Einspielen von SAP Security Notes ihre größte Herausforderung darstellt. Besonders problematisch: 57 % haben Schwierigkeiten bei der Validierung, ob Patches korrekt implementiert wurden.

Die Komplexität des SAP-Patch-Managements ist einzigartig: Security Notes können komplexe Abhängigkeiten haben, erfordern spezifische Reihenfolgen der Implementierung und beeinflussen oft kritische Geschäftsprozesse. Ein einzelner fehlerhaft implementierter Patch kann produktive Systeme zum Stillstand bringen, weshalb viele Unternehmen einen reaktiven Ansatz wählen - mit katastrophalen Sicherheitsfolgen.

Die Auswirkungen ungepatchter Systeme sind messbar: Bekannte Schwachstellen werden systematisch von Angreifern ausgenutzt, automatisierte Scanning-Tools identifizieren verwundbare Systeme innerhalb von Stunden nach Veröffentlichung von Security Notes. Laut aktuellen Studien sind 60% aller Datenschutzverletzungen auf ungepatchtete Schwachstellen zurückzuführen, und Unternehmen mit verzögerten Patch-Management-Zyklen von über 30 Tagen weisen eine signifikant höhere Wahrscheinlichkeit für erfolgreiche Cyberangriffe auf. Compliance-Verletzungen sind vorprogrammiert, da Auditoren zunehmend zeitnahes Patch-Management als kritischen Bewertungsfaktor heranziehen.

Reality-Check: Aktuelle Patch-Landschaft

CVE-2025-31324 Timeline: Am 29. April 2025 wurde CVE-2025-31324 von CISA in den Known Exploited Vulnerabilities Catalog aufgenommen. SAP veröffentlichte eine Notfallkorrektur.

Monatliche Security Notes: Im März 2025 veröffentlichte SAP 21 neue Security Notes, im Juli 2025 waren es 27 neue Security Notes. SAP hat einen regelmäßigen Security Patch Day am zweiten Dienstag jeden Monats eingeführt.

Kritische Schwachstellen 2025: Im Januar 2025 wurden zwei HotNews-Schwachstellen mit CVSS-Score 9.9 veröffentlicht, im April kamen drei weitere HotNews-Notes mit CVSS-Scores bis zu 9.9 hinzu.

Lifecycle- und OperationHub lösen das Patching-Dilemma

Der LifecycleHub automatisiert den gesamten Prozess von der SAP Security Note Identifikation bis zur Dokumentation. Das System führt automatische Downloads durch, prüft Relevanz für die spezifische SAP-Landschaft und analysiert komplexe Abhängigkeiten zwischen Notes. Dies ist entscheidend, da Security Notes oft voneinander abhängen und in der korrekten Reihenfolge implementiert werden müssen.

Der OperationHub ergänzt durch sichere, automatisierte Patch-Implementierung während optimaler Wartungsfenster. Dabei werden nicht nur die Patches selbst eingespielt, sondern auch alle erforderlichen Vor- und Nacharbeiten automatisch durchgeführt. Alle Aktivitäten werden vollständig dokumentiert und auditiert, was lückenlose Nachverfolgung für Compliance-Zwecke ermöglicht. Diese End-to-End-Automatisierung reduziert das Risiko menschlicher Fehler erheblich.

3. Connections zu anderen Systemen - Die unterschätzte Angriffsfläche

Mit 8,31 Punkten reflektieren Systemverbindungen die Realität vernetzter IT-Landschaften, werden aber als Bedrohungsvektor systematisch unterschätzt. Jede Schnittstelle zu Drittsystemen - von Reporting-Tools bis IoT-Sensoren - stellt eine potenzielle Angriffsfläche dar. In Cloud- und Hybrid-Umgebungen wächst diese Komplexität exponentiell.

Moderne SAP-Landschaften sind hochgradig vernetzt: Business Intelligence Tools zapfen Daten ab, CRM-Systeme synchronisieren Kundendaten, E-Commerce-Plattformen übertragen Bestellungen, IoT-Sensoren aus der Produktion senden Maschinendaten, und Cloud-Services erweitern Funktionalitäten. Jede dieser Verbindungen kann als "vertrauenswürdig" konfiguriert sein, aber gleichzeitig eine Hintertür für Angreifer darstellen.

Die Auswirkungen kompromittierter Systemverbindungen sind besonders tückisch: Angreifer nutzen "Living off the Land"-Techniken, bewegen sich lateral durch vertrauenswürdige Verbindungen und bleiben oft monatelang unentdeckt. Der berüchtigte SolarWinds-Angriff demonstrierte exemplarisch, wie Drittsystem-Verbindungen zur Kompromittierung von über 18.000 Organisationen genutzt werden können - durch die Kompromittierung einer einzigen vertrauenswürdigen Software-Update-Kette erhielten die Angreifer Zugang zu tausenden von Regierungsbehörden und Unternehmen. In SAP-Umgebungen sind die Auswirkungen noch dramatischer, da zentrale Geschäftsprozesse betroffen sind.

Reality-Check: Komplexe Angriffsvektoren

Multi-Vector-Angriffe: China-linked Threat Actor Earth Lamia nutzt bis zu acht verschiedene Schwachstellen zur Kompromittierung öffentlich zugänglicher Server, einschließlich CVE-2025-31324 in SAP NetWeaver, aber auch Schwachstellen in GitLab, WordPress und anderen Systemen.

Supply Chain Risiken: Chinesische staatlich unterstützte APTs starteten im April 2025 hochfrequente Exploitationskampagnen gegen kritische Infrastrukturnetzwerke über SAP NetWeaver Visual Composer, mit dem Ziel lateraler Bewegung in industrielle Kontrollsysteme (ICS).

Internet-exponierte Systeme: Onapsis Research Labs identifizierten mehr als 10.000 internet-zugewandte SAP-Anwendungen, die von der CVE-2025-31324 Schwachstelle betroffen sein könnten, mit Schätzungen dass 50%-70% dieser Anwendungen die verwundbare Komponente aktiviert haben.

TransparencyHub schafft Sichtbarkeit und Kontrolle

Der TransparencyHub erfasst, analysiert und visualisiert sämtliche sicherheitsrelevanten SAP-Systemdaten und Schnittstellen. Er bietet eine holistische Übersicht über die gesamte SAP-Landschaft - unabhängig davon, ob Systeme on-premise, in der Cloud oder in hybriden Umgebungen betrieben werden.

Das System macht alle Verbindungen zu externen Systemen transparent und überwacht diese kontinuierlich auf Anomalien. Komplexe Abhängigkeiten werden in intuitiven Dashboards visualisiert, wodurch Sicherheitsteams potenzielle Angriffspfade schnell identifizieren können. Real-time Monitoring und umfassendes Reporting ermöglichen es, präventive Maßnahmen zu ergreifen, bevor Schwachstellen ausgenutzt werden. Diese proaktive Herangehensweise ist entscheidend in modernen, vernetzten IT-Landschaften.

4. Weak Access Controls - Das Fundament der SAP-Sicherheit

Schwache Zugriffskontrollen erreichen 8,1 Punkte und entstehen oft schleichend über Jahre durch organisatorisches Versagen. Mitarbeitende wechseln Positionen, temporäre Zugriffe werden permanent, und das Prinzip der minimalen Berechtigung wird aufgegeben. Die Komplexität der SAP-Berechtigungskonzepte führt häufig zu übermäßig weitreichenden Berechtigungen - nach dem Motto "Hauptsache, es funktioniert".

SAP-Berechtigungen sind notorisch komplex: Über 12.000 Berechtigungsobjekte, hunderte Transaktionscodes und komplexe Rollenhierarchien schaffen ein Labyrinth, das selbst erfahrene Administratoren überfordert. Administratoren vergeben oft zu weitreichende Berechtigungen, um Störungen zu vermeiden. Das Ergebnis: Normale Benutzer haben häufig Zugriff auf sensible Transaktionen wie Stammdatenänderungen, Finanzberichte oder gar Systemkonfiguration.

Die Auswirkungen schwacher Zugriffskontrollen sind dramatisch: Insider-Bedrohungen werden ermöglicht, unbeabsichtigte Datenmanipulation führt zu Geschäftsschäden, externe Angreifer können nach initialer Kompromittierung weitreichende Berechtigungen missbrauchen. Nach aktuellen Studien werden bis zu 60% aller Sicherheitsvorfälle durch übermäßige oder falsch konfigurierte Benutzerberechtigungen ermöglicht. Compliance-Verletzungen sind vorprogrammiert, besonders in regulierten Branchen wie Finanzdienstleistung oder Pharma.

Reality-Check: Berechtigungs-Management in der Praxis

Komplexität der SAP-Berechtigungen: SAP Security Note #3563927 mit CVSS-Score 8.8 adressierte eine kritische Schwachstelle in Transaktion SA38 des SAP NetWeaver Application Server ABAP, die Zugriff auf Class Builder-Funktionalitäten ermöglichte, die eigentlich auf die ABAP Development Workbench beschränkt sein sollten.

Authorization Bypass Schwachstellen: Im April 2025 wurde SAP Security Note #3572688 mit CVSS-Score 9.8 veröffentlicht, der eine Authentication Bypass Schwachstelle in SAP Financial Consolidation patches.

Missing Authorization Checks: Onapsis Research Labs trug zur Patchung von Remote-enabled Function Modules bei, die nicht auf angemessene Autorisierungen prüften, wodurch authentifizierte Angreifer Informationen erhalten konnten, die sonst beschränkt wären.

SecurityHub: Datenschutz für SAP-Exporte nach Zero-Trust-Prinzipien

Der SecurityHub schützt sensible SAP-Daten bereits beim Export durch kontextbasierte Datenklassifikation und richtliniengesteuerte Schutzmaßnahmen. Der SecurityHub überwacht kontinuierlich alle Exporte (wie z.B. Download, Print, SendMail) auf sensible SAP-Daten und wendet je nach Bedarf anpassbare Autorisierungsregeln an. Kontextbasierte Faktoren wie Benutzerverhalten, Systemzustand und Datensensitivität werden berücksichtigt. Dokumenten-, tabellen- und transaktionsbasierte Zugriffskontrollen ermöglichen wesentlich feinere Kontrolle als traditionelle rollenbasierte Ansätze.

5. Insecure Application Configurations - Die übersehenen Schwachstellen

Unsichere Anwendungskonfigurationen belegen mit 7,4 Punkten den fünften Platz und repräsentieren ein systemisches Problem in der SAP-Administration. SAP-Systeme bieten tausende Konfigurationsparameter, die oft von verschiedenen Teams ohne zentrale Sicherheitsstrategie verwaltet werden. Standard-Konfigurationen werden häufig unverändert in Produktionsumgebungen übernommen – ein fataler Fehler.

Das Problem ist vielschichtig: SAP-Systeme werden mit entwicklerfreundlichen Standardeinstellungen ausgeliefert, die für Produktionsumgebungen ungeeignet sind. Debug-Modi bleiben aktiv, Logging-Level sind ungeeignet, Netzwerk-Zugänge zu permissiv konfiguriert. Verschiedene Teams (Basis, Security, Fachbereiche) haben unterschiedliche Konfigurationsverantwortungen ohne zentrale Governance. Änderungen werden oft ad-hoc vorgenommen, ohne Sicherheitsreview oder Dokumentation.

Die Auswirkungen unsicherer Konfigurationen sind oft subtil, aber verheerend: Angreifer nutzen Fehlkonfigurationen für Initial Access, Debug-Interfaces ermöglichen Code-Execution, übermäßige Logging-Aktivitäten preisgeben sensible Informationen, schwache Verschlüsselungseinstellungen ermöglichen Man-in-the-Middle-Angriffe. Das Tückische: Viele Schwachstellen sind nicht offensichtlich und werden erst bei gezielten Security Assessments oder nach erfolgreichen Angriffen entdeckt.

Reality-Check: Konfigurationsschwachstellen in SAP

Vulnerable Components: SAP Security Note #3569602 mit CVSS-Score 8.8 patchte eine Cross-Site Scripting (XSS) Schwachstelle in SAP Commerce, verursacht durch die Open-Source-Bibliothek swagger-ui.

Spring Framework Sicherheit: SAP Security Note #3576540 bietet Best-Practice-Informationen für angepasste Java-Anwendungen in SAP BTP, die mit dem Spring Framework implementiert wurden, um zu verhindern, dass sensible Endpunkte zugänglich werden, die normalerweise für Debugging-Zwecke verwendet werden.

Deserialization Vulnerabilities: CVE-2025-42999 ist eine Deserialisierungsschwachstelle, die SAP NetWeaver Visual Composer Development Server betrifft. Ein authentifizierter Angreifer könnte diese Schwachstelle ausnutzen, um Code-Ausführung auf betroffenen Hosts zu erreichen.

OperationHub gewährleistet sichere Konfigurationen

Der OperationHub überwacht kontinuierlich alle sicherheitsrelevanten Konfigurationen durch automatisiertes SAP Profile Parameter Management. Dies umfasst die vollständige Steuerung des SAP-Systembetriebs – vom kontrollierten Hoch- und Herunterfahren der SAP-Instanzen über die sichere Aktualisierung von Betriebssystemen und Datenbanken bis zur optimalen Konfiguration sämtlicher Systemparameter für maximale Sicherheit und Performance. Vordefinierte Sicherheitsprofile werden automatisch angewendet, Abweichungen erkannt und korrigiert. Die plattformübergreifende Unterstützung – von verschiedenen Betriebssystemen bis zu allen gängigen Datenbank-Systemen – gewährleistet konsistente Sicherheitsstandards.

6. Mangelnde Zusammenarbeit zwischen SAP- und Security-Teams

Mit 6,52 Punkten ist die mangelnde Zusammenarbeit oft die Grundursache für andere Sicherheitsprobleme und kann zu organisatorischen Schwierigkeiten führen. Oft kann es hier zu Kommunikationsproblemen kommen: SAP-Teams überblicken die Bedrohungslandschaften nicht vollständig, während Security-Teams nicht immer mit dem nötigen SAP-Verständnis ausgestattet sind. Diese Silos führen zu suboptimalen Sicherheitsstrategien und können gefährliche Lücken in der Abdeckung bedeuten.

Die Problematik ist strukturell: SAP-Administratoren fokussieren auf Verfügbarkeit und Performance, während Security-Teams auf Bedrohungsabwehr spezialisiert sind. Unterschiedliche Prioritäten, Terminologien und Verantwortlichkeiten schaffen Kommunikationsbarrieren. SAP-spezifische Sicherheitsthemen werden nicht in übergeordnete Security-Strategien integriert, während allgemeine Sicherheitsmaßnahmen oft nicht SAP-kompatibel implementiert werden.

Die Auswirkungen sind messbar: Sicherheitslücken bleiben länger unentdeckt, Incident Response ist ineffektiv da SAP-spezifisches Wissen fehlt, Investitionen in Sicherheitstools erfolgen unkoordiniert, Compliance-Requirements werden inkonsistent umgesetzt. Studien zeigen: Unternehmen mit integrierten SAP-Security-Teams haben 45% weniger sicherheitsrelevante Vorfälle und 60% kürzere Incident-Response-Zeiten.

Reality-Check: Integration von SAP Security

Incident Response Challenges: Palo Alto Networks Unit 42 beobachtete verdächtige HTTP-Requests an den /developmentserver/metadatauploader Endpunkt bereits im späten Januar 2025, die wahrscheinlich diese Schwachstelle testeten, bevor sie öffentlich bekannt wurde.

Security Research Collaboration: Hersteller Research Labs arbeiten eng mit SAP zusammen bei der Identifikation und Patching von Schwachstellen. Zwei Schwachstellen im März 2025 stammen direkt aus Hersteller Forschungsanstrengungen.

SmartSecOps Platform als Brücke zwischen den Teams

Die automatics SmartSecOps Platform fungiert als intelligente Brücke durch einheitliche Bereitstellung SAP-spezifischer Sicherheitsdaten in verständlichen Formaten. Der TransparencyHub schafft eine gemeinsame Faktenbasis, auf der beide Teams aufbauen können.

Die nahtlose Integration in SIEM-Systeme, ITSM-Workflows und SOC-Playbooks ermöglicht es, SAP-Sicherheitsereignisse automatisch in übergeordnete Security-Prozesse einzubinden. Dadurch werden SAP-Systeme nicht mehr als isolierte Inseln betrachtet, sondern als integraler Bestandteil der Unternehmenssicherheit.

Die moderne, intuitive Benutzeroberfläche der Plattform überbrückt Wissensunterschiede und ermöglicht beiden Teams effiziente Zusammenarbeit. Monitoring, Logging und Reporting werden in einheitlichen Dashboards dargestellt, die sowohl technische Details als auch strategische Übersichten bieten.

Fazit: Intelligente Automatisierung als Schlüssel zur SAP-Sicherheit

Die sechs größten Cybersecurity-Threats zeigen deutlich: Traditionelle, manuelle Sicherheitsansätze werden den heutigen Anforderungen nicht mehr gerecht. Die Komplexität moderner SAP-Landschaften, kombiniert mit sich stetig weiterentwickelnden Bedrohungen, erfordert einen grundlegend neuen Ansatz.

Die automatics SmartSecOps Platform demonstriert durch die geschickte Kombination fünf spezialisierter Hubs eine umfassende, integrierte Sicherheitsstrategie. Von automatisierten Patch-Prozessen über Zero-Trust-Implementierung bis hin zu organisatorischer Transparenz - jeder Hub trägt zu einem ganzheitlichen Sicherheitskonzept bei, das weit über traditionelle Point-Solutions hinausgeht.

Die Zukunft der SAP-Sicherheit liegt zweifellos in intelligenter Automatisierung. Unternehmen, die heute in moderne, integrierte Sicherheitslösungen investieren, schaffen nicht nur besseren Schutz gegen aktuelle Bedrohungen, sondern positionieren sich auch strategisch für zukünftige Herausforderungen.

Bei 92 % mission-critical SAP-Systemen ist dies kein Nice-to-have, sondern strategischer Imperativ für nachhaltigen Geschäftserfolg.

Quellen und weitere Informationen:

Kommentare